Sobra decirlo, pero los coches nuevos tienen cada vez más tecnología, y los fabricantes de automóviles están teniendo serios problemas para hacer que toda esta nueva tecnología sea suficientemente segura. Todos hemos oído de la técnica viral en TikTok para robar ciertos modelos de KIA y Hyundai. Ahora le toca el turno al Toyota RAV4, que como han destapado se puede robar en apenas 2 minutos a través de un hack informático a partir de uno de los conectores de los faros. Suena a ciencia ficción, pero es totalmente cierto y ya se están robando coches usando esta técnica que por el momento no tiene solución.

El problema de los robos de coches usando técnicas informáticas se ha vuelto tan grave que algunas compañías de seguros ni siquiera quieren formalizar pólizas si se trata de ciertos modelos -por el caso de Hyundai y KIA-. Esta nueva técnica de robo la descubrió Ian Tabor, investigador de ciberseguridad especializado en automovilismo, después de que robaran su propio coche y habiendo visto que en varias ocasiones le habían arrancado el paragolpes y le habían quitado parte de un faro. Estuvo investigando al respecto sobre el sistema MyT de Toyota, que sirve para rastrear los DTC, que son códigos de diagnóstico de problemas del vehículo. Y encontró que su coche, en el momento del robo, había registrado multitud de DTC. Estos códigos de error mostraban que se había perdido la comunicación entre el CAN y la unidad de control electrónico del faro.

Máxima alerta en Toyota por una nueva forma de robar el RAV4 en apenas 2 minutos y sin solución a la vista, así lo hacen ‘los cacos’

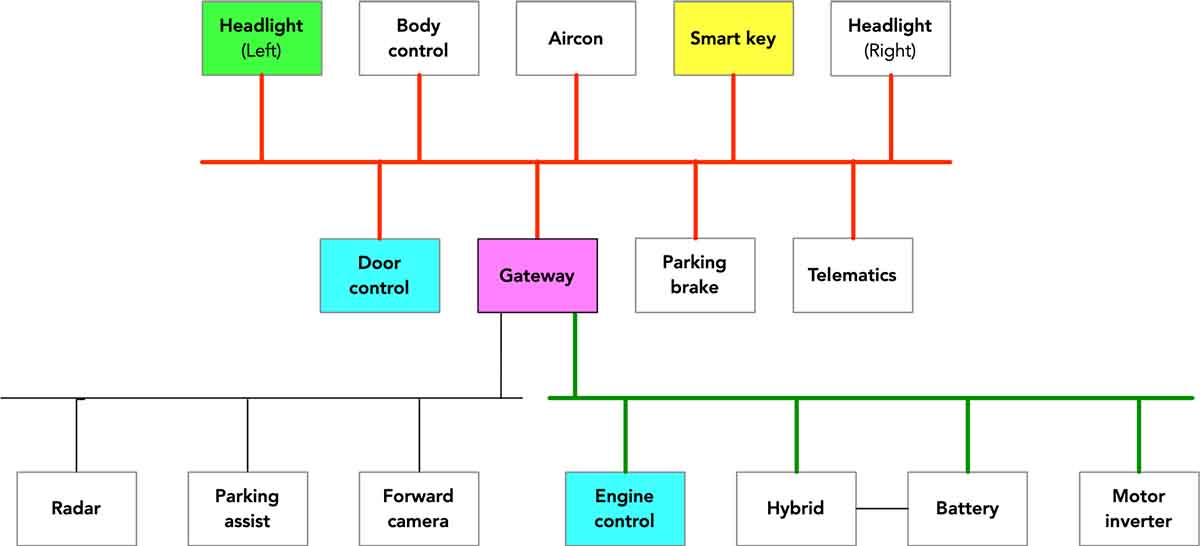

Estas ECU sirven para el control de cosas como las luces, el motor, los limpiaparabrisas, los frenos y un largo etcétera. Las ECU envían mensajes a través del bus CAN para mantener a otras ECU informadas. Según los DTC que vio el propietario, el faro izquierdo se desconectó del CAN, pero era algo normal porque habían arrancado los cables. Sin embargo, al hacer esto ocurría un fallo en otras ECU como la de la cámara frontal o el control del sistema híbrido del motor. Estuvo trabajando en hacer ingeniería inversa para descubrir la metodología de los ladrones de su coche y encontró un dispositivo de ‘arranque de emergencia’ que se vende en la deepweb.

Se hizo a través de lo que parecía un pequeño altavoz Bluetooth de JBL, pero que en realidad esconde otras cosas en su interior. Realmente lo que hay dentro son componentes que cuestan apenas 10 dólares entre los que están un chip PIC18F para el hardware CAN, un firmware para él, un transceptor CAN y un circuito adicional que se conecta a este mismo. El dispositivo se alimenta de la batería del altavoz portátil y se conecta al bus CAN del coche. La conexión la hacen a través de este conector físico del faro delantero, lo que explica que estuviera desconectado y fuera el origen de los fallos de software detectados por la centralita del Toyota RAV4.

Este dispositivo está diseñado para conectarse al bus CAN físicamente y hacerse pasar por la ECU de la llave inteligente. Es una tecnología de inyección CAN que, efectivamente, consigue engañar al sistema informático inteligente del vehículo para hacerle creer que recibe la señal de la llave inteligente. Al vehículo, con este dispositivo específico de robo, se le empieza a mandar una ráfaga de mensajes CAN, en torno a 20 veces por segundo, y se activa el circuito adicional conectado al transceptor con el objetivo de notificarle que ‘la llave inteligente es válida’.

El dispositivo funciona de tal modo que envía mensajes específicos para indicarle al vehículo que hay una llave inteligente original en funcionamiento, después para indicarle de forma electrónica que se abran las puertas y, en última instancia, para permitir el arranque del motor. Y esto demuestra que el sistema que utiliza Toyota para sus vehículos actuales, como el Toyota RAV4, es de una preocupante fragilidad. Quienes han descubierto el fallo de seguridad dicen tener la solución y haber tratado de comunicarse con la marca japonesa, pero al parecer Toyota no ha dicho absolutamente nada al respecto.